اجرای کد از راه دور به علت آسیبپذیری در بیش از ١۵٠ هزار دستگاه Fortinet

اخبار داغ فناوری اطلاعات و امنیت شبکه

یک نقص امنیتی مهم با نام CVE-2024-21762 در سیستمهای گیتوی وب امن FortiOS و FortiProxy Fortinet کشف شده است که به طور بالقوه بر حدود ١۵٠٠٠٠ دستگاه در سراسر جهان تاثیر میگذارد.

این آسیبپذیری با ارسال درخواستهای HTTP ویژه ساخته شده بهدستگاههای آسیب دیده امکان اجرای کد از راه دور (RCE) احراز هویت نشده را میدهد.

آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA) تایید کرده است که مهاجمان به طور فعال از این نقص سواستفاده میکنند و آن را به مجموعه آسیبپذیریهای شناخته شده (KEV) خود اضافه کرده است.

سازمانها باید تا ١٦ فوریه 2024 اصلاحات را اعمال کنند تا شبکههای خود را در برابر تهدیدات احتمالی ایمن کنند.

آسیبپذیری CVE-2024-21762 و دستگاههای تحت تاثیر

این آسیبپذیری طیف گستردهای از تجهیزات امنیتی Fortinet ازجمله نسخههای FortiOS، FortiProxy، FortiSwitchManager و FortiAnalyzer را تحت تاثیر قرار میدهد.

این دستگاهها معمولا توسط سازمانها برای مدیریت امنیت شبکه استفاده میشوند و این مسئله این نقص را به طور ویژهای نگرانکننده میکند زیرا مهاجمان میتوانند به اطلاعات حساس دسترسی داشته باشد.

بر اساس توصیههای امنیتی FortiGuard Labs، این آسیبپذیری نتیجه یک محدودیت نامناسب یک مسیر به یک دایرکتوری محدود است که میتواند توسط یک مهاجم تایید نشده از طریق اینترنت مورد سواستفاده قرار گیرد. این مسئله میتواند منجر به اجرای کد دلخواه در سیستم عامل اصلی دستگاههای آسیب دیده شود.

سواستفاده از این آسیبپذیری در فضای سایبری تایید شده و مهاجمان فعالانه بهدنبال به خطر انداختن دستگاههایی هستند که هنوز اصلاح نشدهاند. شدت این نقص با امتیاز بالای CVSS آن مشخص گردیده که نشاندهنده سهولت بهرهبرداری و تاثیر بالقوه بر روی سیستمهای آسیب دیده است.

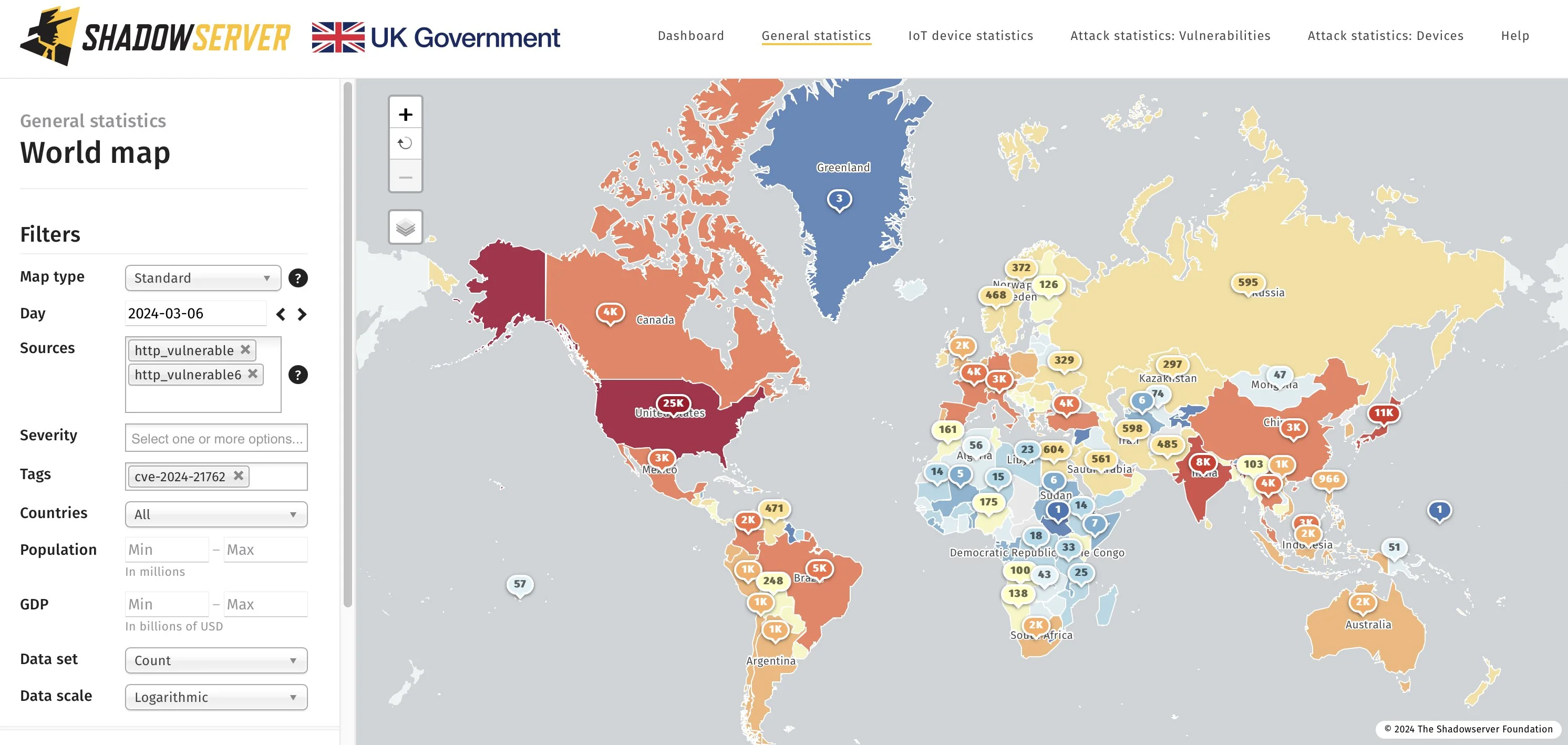

طبق گزارش Shadowserver، بیش از ١۵٠٠٠٠ دستگاه، در مقابل این نقص، آسیبپذیر هستند.

مجموعه Fortinet پچهایی را برای نسخههای آسیبدیده منتشر کرده و از مشتریان خواسته است تا دستگاههای خود را فورا برای کاهش خطر و حمله سایبری، بروزرسانی کنند. نسخههای آسیبدیده و پچهای مربوطه را میتوانید در صفحه توصیه رسمی Fortinet قابل مشاهده است.

برای کاربران و ادمینهایی که مطمئن نیستند دستگاههایشان آسیبپذیر هستند، یک اسکریپت بررسی در GitHub توسط BishopFox در دسترس قرارگرفته است. این اسکریپت با نام CVE-2024-21762-check، میتواند برای تعیین اینکه آیا دستگاه Fortinet مستعد این نقص است یا خیر، استفاده میشود و توانایی ارائه پاسخی کارآمدتر به این تهدید را تسهیل میکند.

در همین حال، Fortinet راهحلی را برای کسانی که قادر به اعمال فوری پچها نیستند فراهم کرده است. راهحل شامل غیرفعال کردن اینترفیس ادمین HTTP/HTTPS یا محدود کردن دسترسی IP به هاستهای قابل اعتماد است. بااینحال، این کار، یک اقدام صرفا موقتی است و بهکاربران توصیه میشود که در اسرع وقت پچهای رسمی را اعمال کنند.

برچسب ها: Secure Web Gateway, FortiAnalyzer, Cyber Attack, CVE-2024-21762, FortiSwitchManager, FortiProxy, فورتینت, Fortinet FortiOS, اجرای کد از راه دور, RCE, FortiOS, Fortinet, HTTPS, HTTP, cybersecurity, آسیبپذیری, Remote Code Execution, Vulnerability, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, حریم خصوصی, Cyber Attacks, حمله سایبری, news