باتنت مشابه MIRAI در حال بهرهبرداری از نقص تازه در NAS برند ZYXEL

اخبار داغ فناوری اطلاعات و امنیت شبکه

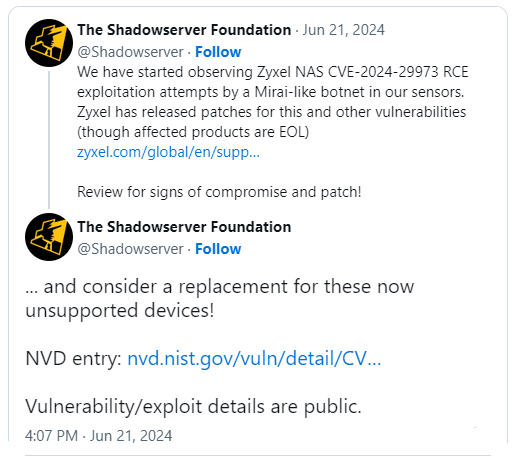

محققان در بنیاد Shadowserver هشدار میدهند که یک باتنت مبتنی بر Mirai شروع به بهرهبرداری از یک آسیبپذیری تازه فاش شده با عنوان CVE-2024-29973 (امتیاز CVSS 9.8) در دستگاههای NAS کمپانی Zyxel که بهپایان عمر دریافت بروزرسانی رسیدهاند، کرده است.

این نقص یک آسیبپذیری تزریق فرمان در پارامتر «setCookie» در نسخههای فریمور Zyxel NAS326 قبل از نسخههای فریمور V5.21 (AAZF.17) C0 و NAS542 قبل از V5.21 (ABAG.14) C0 است. یک مهاجم احراز هویت نشده میتواند از این نقص برای اجرای برخی از دستورات سیستم عامل (OS) با ارسال یک درخواست HTTP POST دستکاری شده سواستفاده کند.

این آسیبپذیری بر NAS326 در نسخههای فریمور 5.21 (AAZF.16) C0 و قبلتر، و NAS542 دارای نسخههای فریمور 5.21 (ABAG.13) C0 و بالاتر تاثیر میگذارد.

این آسیبپذیری ناشی از رفع مشکل دیگر تزریق کد یا Code Injection با نام CVE-2023-27992 است که در ژوئن 2023 رفع شده است.

اکنون محققان بنیاد Shadowserver گزارش دادهاند که تلاشها در راستای بهرهبرداری از این آسیبپذیری را توسط یک باتنت شبیه Mirai آغاز گردیده است. کارشناسان خواستار جایگزینی دستگاههای بهپایان عمر رسیده یا اصطلاحا EoL هستند و اشاره کردند که کد بهرهبرداری PoC در دسترس عموم قرارگرفته است.

بهکاربران دستگاه NAS برند Zyxel که دستگاههایشان دیگر بروزرسانیهای امنیتی لازم را دریافت نمیکند، توصیه میشود که دستگاههای خود را با نسخه جدید، بروزرسانی نمایند.

برچسب ها: setCookie, Zyxel NAS326, تزریق کد, Code Injection, NAS542, تزریق فرمان, استوریج متصل به شبکه, باتنت, Zyxel, NAS, Mirai, cybersecurity, Command Injection, malware, جاسوسی سایبری, Botnet, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news