نهادهای اسرائیلی تحت حملات سایبری با فریمورکهای Donut و Sliver

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیت سایبری کمپین حملهای را کشف کردهاند که نهادهای مختلف اسرائیل را با فریمورکهای در دسترس عمومی مانند Donut و Sliver هدف قرار میدهد.

مجموعه HarfangLab در گزارش خود گفت: "این کمپین که به باور آنها ماهیت آن بسیار هدفمند است، از زیرساختهای خاص هدف و وبسایتهای وردپرس سفارشی بهعنوان مکانیزم تحویل payload استفاده میکند، اما بر نهادهای مختلف در سراسر ساختارهایی که به هم نامرتبط هستند تاثیر میگذارد و به یک بدافزار متنباز معروف متکی است".

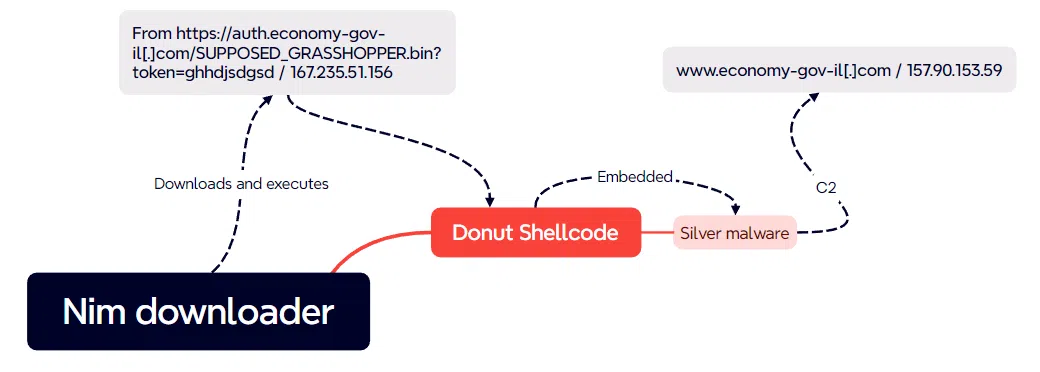

شرکت فرانسوی این فعالیت را تحت نام Supposed Grasshopper دنبال میکند. این ارجاعی به سروری است که توسط مهاجم کنترل میشود ("auth.economy-gov-il[.]com/SUPPOSED_GRASSHOPPER.bin")، که دانلود کننده مرحله اول به آن متصل میشود.

این دانلودر که به زبان Nim نوشته شده، ابتدایی است و وظیفه دانلود بدافزار مرحله دوم را از سرور مرحلهبندی دارد. این فایل با استفاده از یک فایل هارد دیسک مجازی (VHD) ارائه میشود که گمان میرود از طریق سایتهای وردپرس سفارشی بهعنوان بخشی از طرح دانلود درایوبای منتشر شود.

سپس Payload مرحله دوم بازیابی شده از سرور Donut انجام میشود که یک فریمورک تولید shellcode است و بهعنوان مجرایی برای استقرار یک جایگزین Cobalt Strike متنباز به نام Sliver عمل میکند.

محققان میگویند: "اپراتورها همچنین تلاشهای قابلتوجهی در دستیابی به زیرساختهای اختصاصی و استقرار یک وبسایت واقعی وردپرس برای ارائه payloadها انجام دادهاند. بهطورکلی، این کمپین به نظر میرسد که میتواند کار یک تیم کوچک باشد".

هدف نهایی این کمپین در حال حاضر ناشناخته است، اگرچه HarfangLab این نظریه را مطرح کرد که میتواند با یک عملیات آزمایش نفوذ قانونی مرتبط باشد. این نکته، سوالاتی را در مورد شفافیت و نیاز به جعل هویت سازمانهای دولتی اسرائیل ایجاد میکند.

این افشاگری در حالی صورت میگیرد که تیم تحقیقاتی تهدید SonicWall Capture Labs یک زنجیره آلودگی را افشا کرده است که از صفحات اکسل به دام انفجاری بهعنوان نقطه شروع برای استقرار یک تروجان معروف به Orcinius استفاده میکند.

این شرکت گفت: "این یک تروجان چند مرحلهای است که از Dropbox و Google Docs برای دانلود payloadهای مرحله دوم و به روز ماندن استفاده میکند. این مدارد شامل یک ماکرو VBA مبهم است که برای نظارت بر ویندوزهای در حال اجرا و کلیدهای ورودی به ویندوز متصل میشود و با استفاده از کلیدهای رجیستری برای خود پایداری ایجاد میکند".

برچسب ها: Orcinius, Supposed Grasshopper, Donut, Nim, Sliver, VHD, فریمورک, Framework, Cobalt Strike, Payload, Open Source, Trojan, وردپرس, WordPress, cybersecurity, israel, malware, اسرائیل, جاسوسی سایبری, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news