کشف سواستفاده از شبکه «Find My» اپل برای سرقت گذرواژههای ثبتشده و ورودی

اخبار داغ فناوری اطلاعات و امنیت شبکه

شبکه موقعیت مکانی "Find My" اپل میتواند توسط عوامل مخرب برای انتقال مخفیانه اطلاعات حساس ضبط شده توسط کیلاگرهای نصب شده در صفحه کلید مورد سواستفاده قرار گیرد.

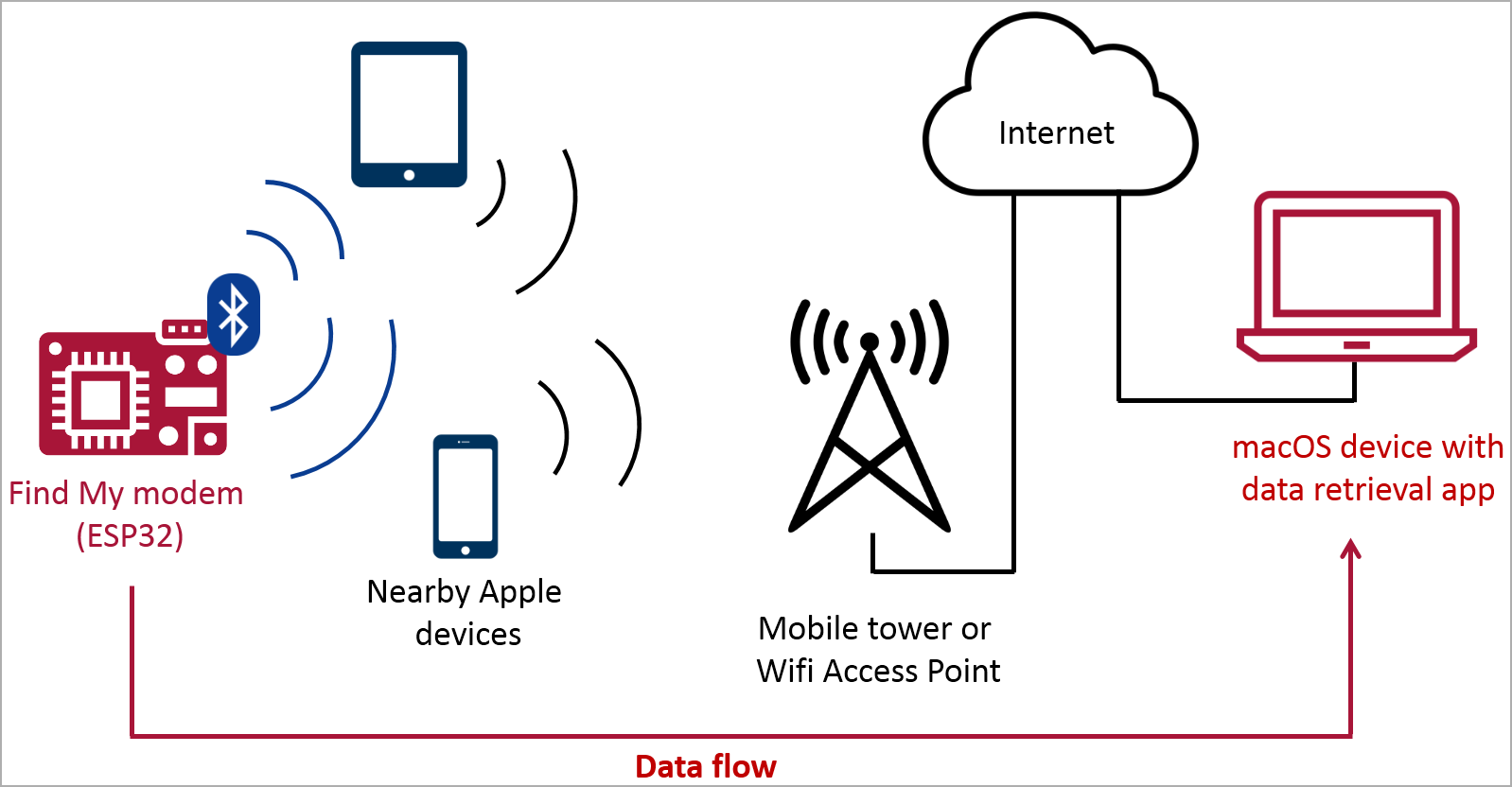

شبکه و برنامه Find My برای کمک بهکاربران در یافتن دستگاههای گمشده یا تغییر موقعیت دادهشده اپل، ازجمله iPhone، iPad، Mac، Apple Watchها، AirPodها و Apple Tags طراحی شده است.

این سرویس برای یافتن دستگاههایی که گمشده یا دزدیده شدهاند، حتی اگر آفلاین باشند، به دادههای GPS و بلوتوث که از میلیونها دستگاه اپل در سرتاسر جهان تهیه شده است، متکی است.

دستگاههای گمشده سیگنالهای بلوتوث را در یک حلقه ثابت که توسط دستگاههای اپل در نزدیکی شناسایی شده است، ارسال میکنند، که سپس بهطور ناشناس موقعیت خود را از طریق شبکه Find My به مالک منتقل میکنند.

پتانسیل سوستفاده از Find My برای انتقال دادههای دلخواه علاوه بر موقعیت مکانی دستگاه، اولینبار توسط محققین Positive Security Fabian Bräunlein و تیمش بیش از دو سال پیش کشف شد، اما ظاهرا اپل این مشکل را حل کرده است.

تحلیلگران حتی پیادهسازی خود را در GitHub به نام «Send My» منتشر کردهاند که دیگران میتوانند از آن برای آپلود دادههای دلخواه در شبکه Find My اپل و بازیابی آن از هر دستگاه دارای اینترنت در هر کجای دنیا استفاده کنند.

انتقال دادههای دلخواه

همانطور که برای اولینبار در Heise گزارش شد، محققان یک دستگاه سختافزاری اثبات مفهوم را برای نمایش بهتر خطر برای عموم ایجاد کردند.

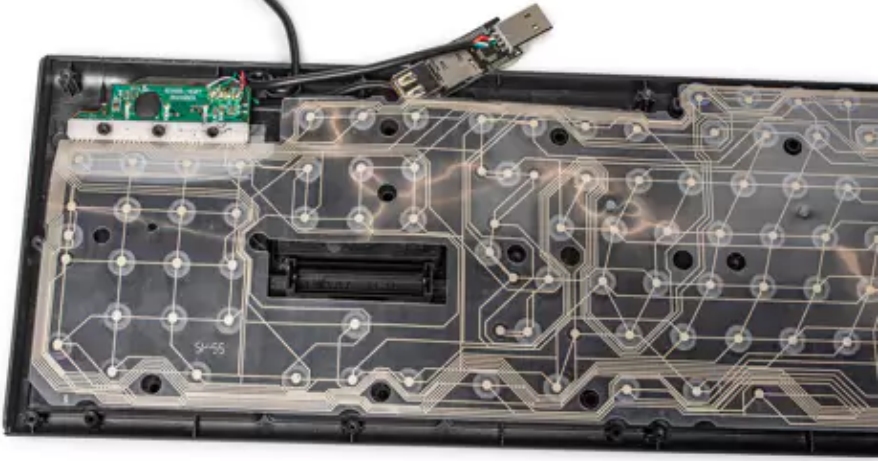

آنها یک کی لاگر را با یک فرستنده بلوتوث ESP32 در یک صفحه کلید USB ادغام کردند تا نشان دهند که امکان انتقال رمزهای عبور و سایر دادههای حساس تایپ شده روی صفحه کلید از طریق شبکه Find My و متعاقبا از طریق بلوتوث وجود دارد.

انتقال بلوتوث بسیار مخفیتر از کیلاگرهای WLAN یا دستگاههای Raspberry Pi است که میتوان آنها را بهراحتی در محیطهای محافظتشده مشاهده کرد، و پلتفرم Find My میتواند به طور مخفیانه از دستگاههای اپل همهجانبه برای رله استفاده کند.

کیلاگر نیازی به استفاده از AirTag یا یک تراشه رسمی پشتیبانی شده ندارد، زیرا دستگاههای اپل برای پاسخ به هر پیام بلوتوث تنظیم شدهاند. اگر آن پیام بهدرستی قالببندی شده باشد، دستگاه اپل دریافت کننده یک گزارش موقعیت مکانی ایجاد کرده و آن را در شبکه Find My آپلود میکند.

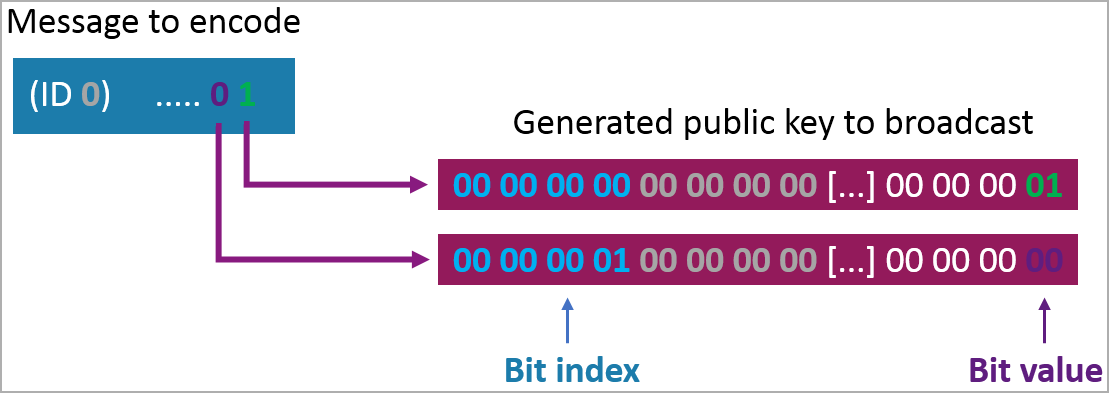

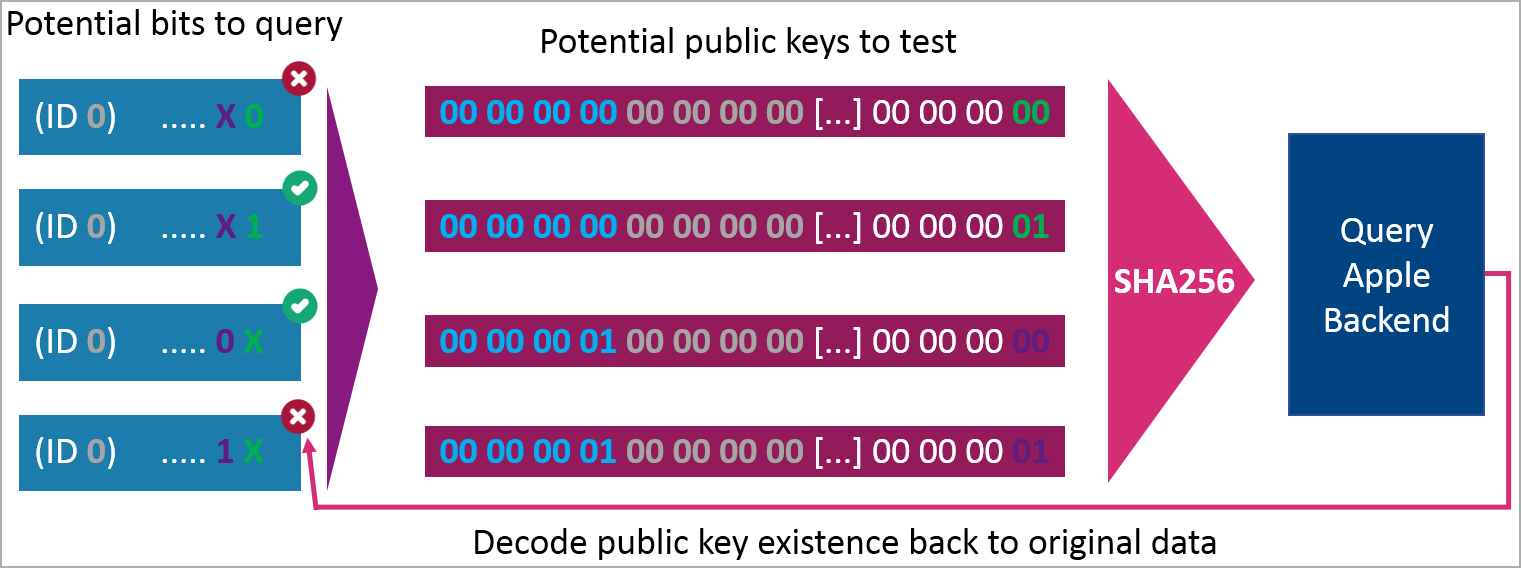

فرستنده باید تعداد زیادی کلیدهای رمزگذاری عمومی کمی متفاوت ایجاد کند که چندین AirTag را شبیهسازی کرده و با اختصاص بیتهای خاص در موقعیتهای از پیش تعیین شده در کلیدها، دادههای دلخواه را در کلیدها رمزگذاری کند.

به این ترتیب، گزارشهای چندگانه بازیابی شده از فضای ابری را میتوان در انتهای دریافت کننده به هم متصل و رمزگشایی کرد تا دادههای دلخواه، و در این مورد خاص، موارد ضبط شده کیلاگر را بازیابی کند.

فابین برولین توضیح داد که هزینه کل دستگاه سیفونینگ داده با استفاده از یک نسخه بلوتوثدار از keylogger متعلق به 'EvilCrow' و یک صفحه کلید USB استاندارد، تقریبا ۵٠ دلار بوده است.

حمله اثبات مفهوم به نرخ انتقال ٢٦ کاراکتر در ثانیه و نرخ دریافت ٧ کاراکتر در ثانیه، با تاخیر بین ١ تا ٦٠ دقیقه، بسته به حضور دستگاههای اپل در محدوده کیلاگر، دست یافت.

درحالیکه مسلما این فرآیند خیلی سریع به نظر نمیرسد، اگر بازیابی اطلاعات ارزشمند مانند رمزهای عبور هدف ما باشد، انتظار برای چندین ساعت یا حتی چند روز برای مهاجمان مخرب، تاثیری بر انگیزه تهاجمی آنها نخواهد داشت.

جالبترین بخش این است که محافظهای ضد ردیابی اپل که بهکاربران اطلاع میدهند Air Tags ممکن است آنها را ردیابی کند، توسط کیلاگر ثابت داخل کیبورد فعال نمیشود، بنابراین دستگاه مخفی باقی میماند و بعید است که کشف شود.

خبرگزاریهای سایبری از اپل درخواست بیانیهای در مورد سواستفاده از Find My کردهاند، اما تا این لحظه، پاسخی از جانب اپل منتشر یا دریافت نشده است.

برچسب ها: پسورد, AirPod, Apple Watch, EvilCrow, AirTag, Air Tag, ESP32, Find My Network, Find My, کیلاگر, Bluetooth, بلوتوث, Cyber Warfare, Mac, ipad, Password, Apple, اپل, keylogger, Cyber Security, iPhone , جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news